فیشینگ (Phishing) چیست؟

فیشینگ نوعی حمله سایبری است که غالبا برای سرقت اطلاعات کاربر از جمله اطلاعات ورود به سیستم (لاگین شدن) و شماره کارتهای اعتباری مورد استفاده قرار میگیرد. این اتفاق زمانی رخ میدهد که یک مهاجم به عنوان فردی قابل اعتماد، قربانی را تشویق به باز کردن یک ایمیل، خواندن یک پیام فوری یا پیام متنی مینماید.

سپس کاربر قربانی فریب خورده و بر روی لینک مخرب کلیک میکند. کلیک بر روی لینک ذکر شده منجر به نصب یک بدافزار، مسدود شدن یک سیستم که بخشی از حملات باج افزار است و یا آشکار شدن اطلاعات بسیار مهم میگردد. یک حمله میتواند نتایج مخربی داشته باشد به عنوان مثال خریدهای غیر مجاز، برداشت غیر مجاز از حسابهای بانکی یا شناسایی سرقت.

علاوه بر این، فیشینگ (phishing) غالبا جهت کسب جایگاهی در شبکههای سازمانهای دولتی به عنوان بخشی از حملات بزرگ مانند تهدیدات مداوم و پیشرفته (APT) مورد استفاده قرار میگیرد. در این سناریو اخیر، کارمندان به خاطر دور زدن محیط امنیتی، توزیع بدافزار در داخل محیط بسته یا دسترسی ویژه به دادههای ایمن، در معرض خطر قرار میگیرند.

سازمانی که در معرض چنین خطری قرار میگیرد، معمولا علاوه بر کاهش سهم بازار، خدشهدار شدن شهرت و از بین رفتن اعتماد مشتری، متحمل خسارت شدید مالی نیز میگردد. یک اقدام فیشینگ میتواند منجر به یک حادثه امنیتی حاد گردد، به طوری که اثرات غیر قابل جبرانی برای صاحبان مشاغل به جا بگذارد.

نمونههایی از حملات فیشینگ (Phishing)

موارد ذیل نمونههای رایج فیشینگ را نشان میدهند:

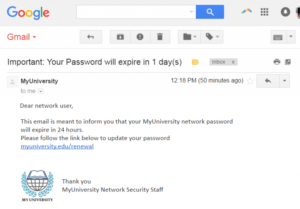

- یک ایمیل جعلی از دانشگاه که برای تعداد زیادی از اعضا هیئت علمی دانشگاه نیز ارسال شده است.

- ایمیلی حاوی اخطار در مورد فرا رسیدن زمان اعتبار پسورد. در ضمن ظاهرا این ایمیل حاوی دستورالعملهایی جهت تمدید پسورد ظرف مدت 24 ساعت میباشد.

چندین مورد که ممکن است با کلیک کردن بر روی لینک مخرب رخ دهد شامل موارد ذیل میباشد:

- کاربر به صفحه ساختگی دانشگاه هدایت میشود؛ جایی که دقیقا مانند صفحه اصلی و قسمت تمدید پسورد میباشد. در این قسمت هر دو پسورد جدید و قدیمی را درخواست میکند. مهاجم نیز با مشاهده صفحه و دستیابی به پسورد مورد نظر، اقدام به دستیابی به صفحه ایمن سایت دانشگاه مینماید.

- کاربر به صفحه واقعی تمدید پسورد هدایت میشود. در عین حال، یک اسکریپت مخرب در آن محیط فعال شده تا session cookie کاربر را به سرقت ببرد. این امر منجر به حمله reflected XXS شده و در نهایت مهاجم، دسترسی ویژه به شبکه دانشگاه پیدا میکند.

تکنیکهای فیشینگ Phishing

– ایمیلهای کلاهبرداری فیشینگ (Email phishing scams)

فیشینگ ایمیل، در حقیقت بازی با اعداد است. کاری که مهاجم انجام میدهد این است که هزاران پیام تقلبی به همراه اطلاعات مهم، ارسال میکند و مبلغ قابل توجهی از این راه به دست میآورد. حتی اگر تعداد بسیار کمی از دریافت کنندگان پیام، فریب بخورند. همانطور که قبلا نیز گفته شد، تکنیکهایی جهت افزایش میزان موفقیت وجود دارد که مهاجمان از آنها استفاده میکنند.

مهاجمان برای بار اول، تمام تلاش خود را جهت طراحی پیامهای فیشینگ به عنوان تقلید از ایمیلهای واقعی یک سازمان جعلی انجام میدهند. استفاده از همان عبارات، فونت، لوگو و امضاء باعث میشود پیامها قانونی به نظر برسند.

علاوه بر این، معمولا مهاجمان، کاربران را در موقعیت احساس فوریت قرار میدهند. به عنوان مثال همانطور که قبلا نیز گفته شد، یک ایمیل حاوی اخطار در مورد اتمام زمان پسورد ارسال شده و برای کاربر محدودیت زمانی تعریف میکند. اعمال چنین فشاری باعث میشود کاربر قدرت تفکر و تمرکز کمتری داشته باشد و بیشتر در معرض خطا قرار گیرد.

در آخر میتوان گفت، لینکهای داخل پیامها، دقیقا شبیه واقعی آنها میباشند، اما ممکن است در یک حرف متفاوت باشند. تشابه بین دو آدرس، باعث میشود کاربر احساس ایمن بودن داشته باشد و کمتر متوجه حمله گردد.

– فیشینگ نیزهای (Spear phishing)

فیشینگ نیزهای، برخلاف تصور عموم که بر این باور هستند کاربران به صورت تصادفی انتخاب میشوند، یک شرکت و یا یک شخص خاص را مورد هدف خود قرار میدهد. در واقع میتوان گفت این روش، یک نسخه حرفهای فیشینگ است که نیاز به دانش خاص در مورد سازمانها دارد.

در این روش، یک حمله ممکن است به شکلهای زیر رخ دهد:

- مهاجم، در مورد کارمندان بخش بازاریابی یک سازمان تحقیق نموده و به اطلاعات مربوط به آخرین فاکتورهای پروژه مربوطه دست پیدا میکند.

- مهاجم، خود را به عنوان مدیر معرفی نموده و ایمیلی تحت عنوان “فاکتورهای بهروز شده برای کمپین مورد نظر” به مدیر پروژه، ارسال میکند. در این ایمیل، متن، استایل، لوگو و همچنین الگوی استاندارد ایمیل شرکت، تقلید میگردد.

- یک لینک در ایمیل ارسال میشود و کاربر را به اسناد داخلی شرکت که نیاز به وارد کردن پسورد هست، هدایت میکند.

- از مدیر پروژه، درخواست میشود جهت مشاهده اسناد، وارد سیستم شود. سپس مهاجم، با دسترسی کامل به بخشهای مهم شبکه سازمانی، به اطلاعات مورد نیاز خود دست پیدا میکند.

فیشینگ نیزهای، با کمک ارائه اطلاعات صحیح ورود به سیستم به مهاجم، یک روش موثر برای اجرای مرحله اول APT محسوب میشود.

نحوه جلوگیری از فیشینگ

ایجاد امنیت در برابر حملات فیشینگ، نیاز به انجام مراحلی توسط کاربران و سازمانها دارد.

با توجه به موارد گفته شده میتوان گفت، هوشیار بودن کاربران، یک راه اصلی برای جلوگیری از حملات فیشینگ است. غالبا، یک پیام جعلی، حاوی اشتباهات بسیار ظریفی است. این اشتباهات شامل اشتباهات املایی و ایجاد تغییراتی در نام دامنه میباشد. کاربران میبایست هوشیار باشند و به این فکر کنند که چرا چنین ایمیلی دریافت کردند.

اقدامات مختلفی را میتوان برای شرکتها و سازمانها در نظر گرفت تا از حملات فیشینگ و فیشینگ نیزهای در امان باشند.

- احراز هویت دو عاملی (2FA) موثرترین روش جهت مقابله با حملات فیشینگ در نظر گرفته میشود، زیرا هنگام ورود به برنامههایی که از اهمیت بالاتری برخوردار هستند، یک لایهی امنیتی مازاد افزوده میگردد.

سیستم احراز هویت دو عاملی بر مبنای دو فاکتور است: چیزی که کاربران میدانند مانند پسورد و نام کاربری و چیزی که دارند مانند تلفن هوشمند. حتی زمانی که کارمندان در معرض خطر قرار میگیرند، 2FA جلوی استفاده از دادههای اعتباری ریسکی آنها را میگیرد، چون اینها به تنهایی برای ورود کافی نیستند.

- علاوه بر استفاده از احراز هویت دو عاملی، بهتر است سازمانها سیاستهایی در مورد اعمال پسوردهای دقیق پیاده کنند. به عنوان مثال، کارمندان میبایست ملزم به تغییر مکرر پسورد خود باشند و همچنین مجاز به استفاده از یک پسورد برای چندین برنامه نباشند.

- کمپینهای آموزشی میتوانند با اعمال اقدامات ایمن مانند کلیک نکردن بر روی لینکهای خارجی، نقش کمک کنندهای در کاهش حملات phishing داشته باشند.

![چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/use-active-directory-objects-directly-in-policies-240x144.jpg)

![پروتکل STP چیست و چگونه کار میکند؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/STP-240x144.png)